编者按:本文来自微信公众号“新智元”(ID:AI_era),来源:外媒,编辑:QJP,36氪经授权发布。

据外媒报道称,来自谷歌研究员比尔,发现了苹果手机等设备存在重大漏洞:无需接触IPhone就可以获取一切信息。比尔用6个月的时间成功控制了隔壁房间的一台苹果手机,入侵过程只要2分钟左右,就可以访问手机上的所有数据。

你一定看过电影或者游戏中出现的某些镜头,一个黑客可以在不接触任何设备的情况下立即接管别人的设备。

但通常来讲,这些场景都是「Unreal」的。

但就在最近,谷歌 Project Zero(GPZ) 项目安全研究员伊恩 · 比尔,经过六个月的研究,成功地建立了「一个可以穿越的漏洞,能够完全控制周围的任何 iPhone」。

GPZ 是谷歌的一个安全研究小组,其任务是找出所有流行软件的漏洞,包括微软的 Windows 10到谷歌的 Chrome 和 Android,以及苹果的 iOS 和 macOS。

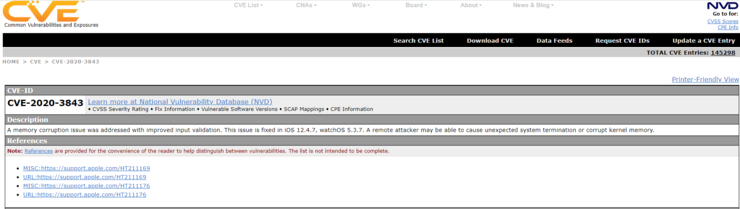

直到今年的5月份,所有苹果 iOS 设备还都很容易受到「zero-click exploit」的攻击,这样黑客就可以远程获得完全的控制权。

这个漏洞可以让攻击者远程重启并完全控制他们的设备,包括阅读电子邮件和其他信息,下载照片,甚至可能通过 iPhone 的麦克风和摄像头监视和监听用户。

只用了两分钟,黑客就完成了整个攻击过程,拿到内核内存的读写权限。

Google安全团队 Project Zero 在最近发布的一份名为《iOS zero-click》的漏洞报告中表示:黑客可以直接透过iPhone设备在WiFi网络环境下展开协议进行漏洞攻击。

直接透过 Air Drop 窃取监听信息,整个过程只要几秒钟就能攻击内核取得读写权限,并可以开启iPhone的镜头和麦克风实现监控设备的一举一动。

为何 iPhone 会被攻击?一切源于AWDL底层协议

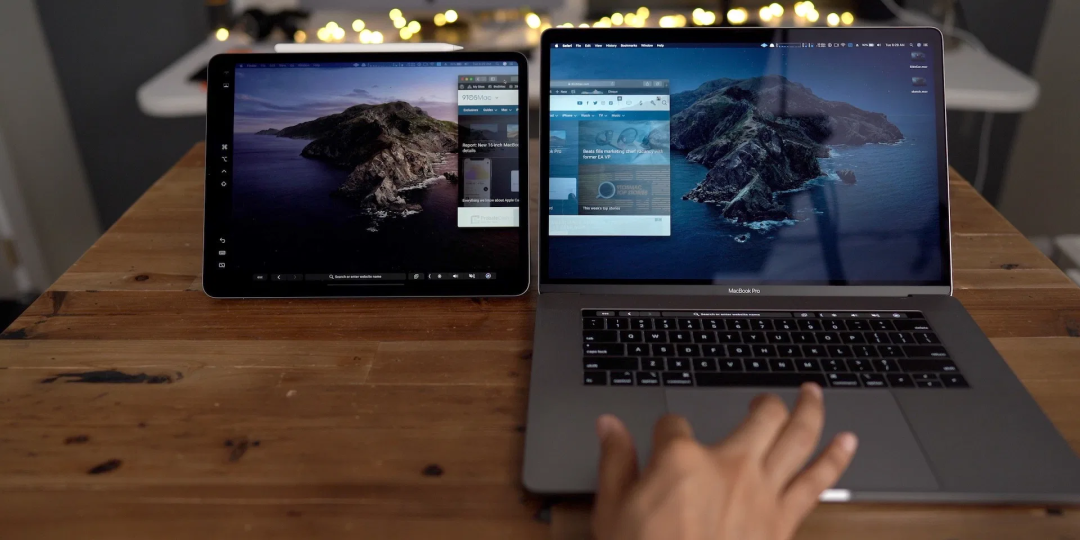

研究人员表示,现在的 IPhone、 iPad、 Mac 和Watch均使用了一种名为「苹果无线直接链接」(Apple Wireless Direct Link,AWDL) 的协议,为 AirDrop 等功能创建网状网络,这样就可以轻松地将照片和文件传输到其他 iOS 设备和 Sidecar 第二屏幕等。

图:Sidecar

研究人员不仅找到了利用这一点的方法,还找到了一种强迫 AWDL 打开的方法,即使它之前是关闭的。

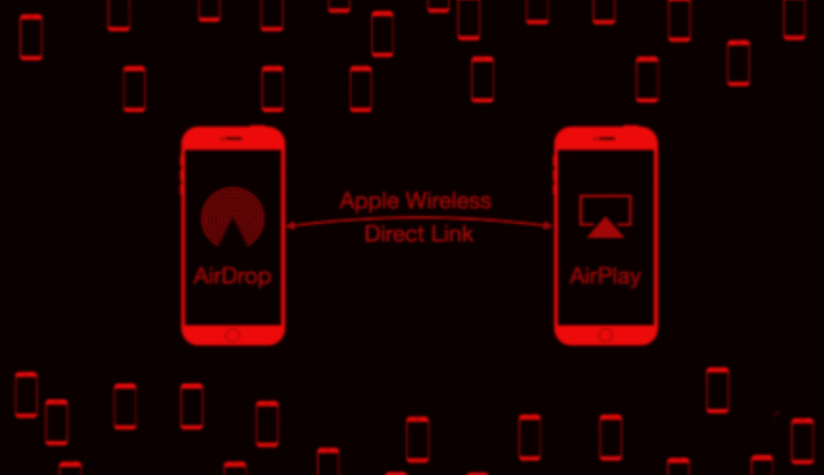

尽管 AirDrop 和 AirPlay 非常有用和方便,但它们的AWDL底层协议也构成了重大的安全风险,目前有超过12亿台苹果设备使用该协议。

而且事实证明,AWDL 有几个漏洞,能够实现不同类型的攻击,其中一些可能非常严重。

Apple Wireless Direct Link (AWDL) 是苹果在 2014 年推出的一种协议,在苹果生态系统中实现设备间通信方面发挥着关键作用。它的工作原理如下:

每个 AWDL 节点会发出一个可用性窗口(AWs)序列,表明它已准备好与其他 AWDL 节点通信,而一个被选中的主节点会同步这些序列。在 AWs 之外,节点可以将它们的 Wi-Fi 调到不同的频道,以便与接入点进行通信,或者关闭它以节省能源。

一旦AWDL包含漏洞,就可以使攻击者能够跟踪用户、损害设备或拦截通过MitM攻击在设备间传输的文件。

虽然大多数苹果终端用户可能没有意识到该协议的存在,但是 AWDL 是苹果公司 AirPlay 和 AirDrop 等服务的核心,而且苹果公司已经默认在其销售的所有设备上包含了 AWDL,如 Mac、 IPhone、 Ipad、苹果手表、苹果电视和 HomePods。

这个漏洞还有可能让恶意团体接触到 iPhone 的麦克风和摄像头,同时完全控制附近的任何 iPhone,并查看所有的照片,阅读所有的电子邮件,复制所有的私人信息,并实时监控发生的一切。

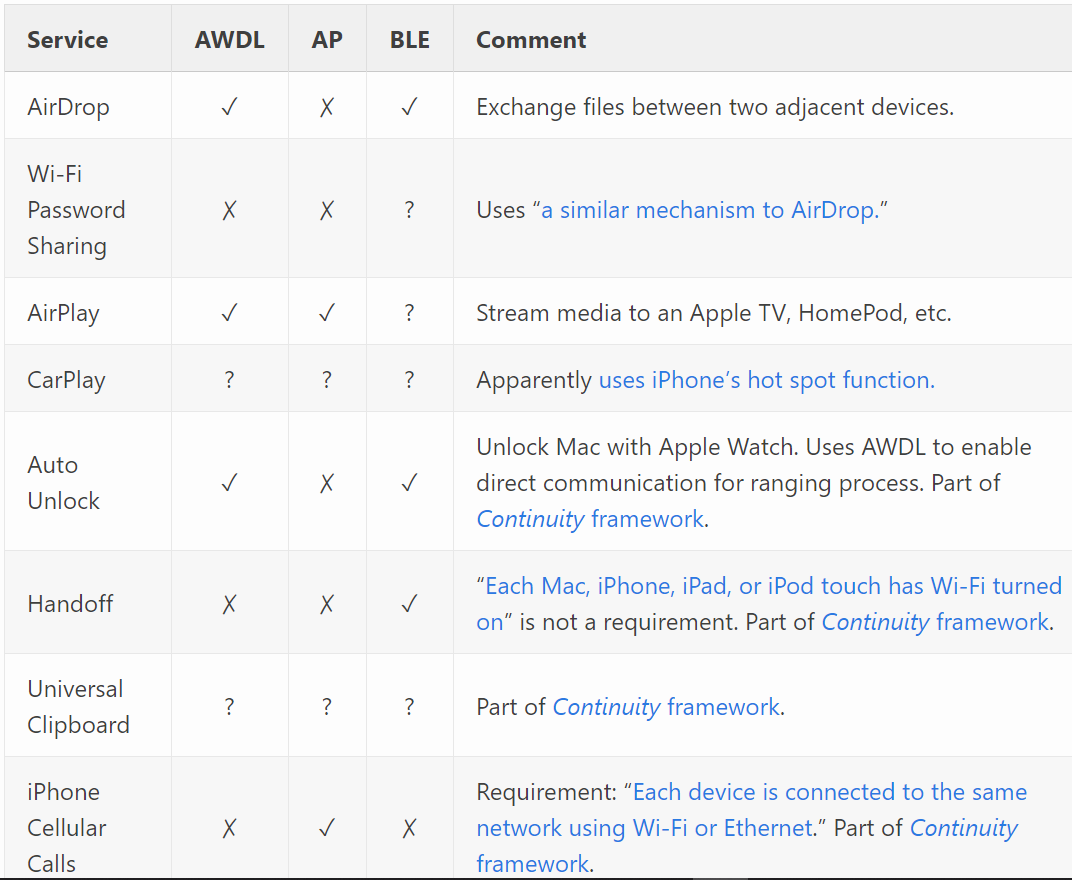

目前在使用AWDL的服务有:

AWDL 由蓝牙激活的,这意味着当用户在使用蓝牙时,会激活周围所有 Apple 设备的 AWDL 接口,而攻击者正好趁机而入,窃取你的信息。

而并不是所有人都会时常打开蓝牙功能,所以,这个时候,攻击者就需要找到一个可以强制 AWDL 打开的方法。

比尔是如何破解的:尝试6个月,入侵2分钟

比尔用了六个月的时间进行了实验尝试。

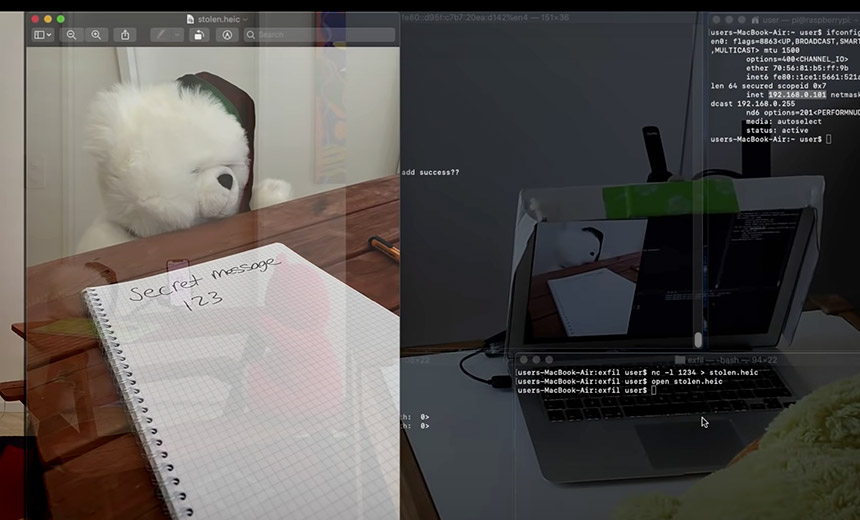

他还发布了一个演示,展示了他如何能够「远程触发一个未经身份验证的内核内存损坏漏洞,导致所有 iOS 设备在无线接近的情况下重启,而不需要用户交互」。

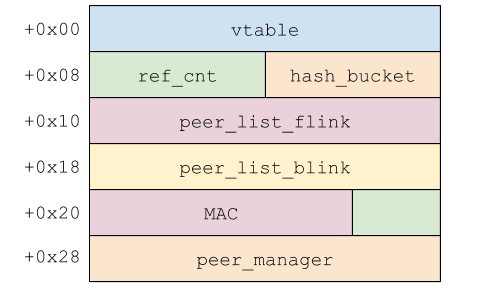

AWDL 漏洞本身是由于常见的内存安全缺陷,比尔称之为「相当微不足道的缓冲区溢出」 ,因为苹果开发人员在苹果 XNU 内核的 C + + 代码中出现了编程错误。

在这种情况下,比尔不需要 iOS 系统中的一系列漏洞来控制易受攻击的 iPhone。

由于无线芯片同一时间只能工作在一个信道上,所以 AWDL 会使用跳频技术,在不同的 time-slot,分别跳到 en0 接口的工作信道和 awdl0 接口的工作信道。

另外,每次awdl0 接口被激活时,都会使用一个新的随机生成的 MAC 地址。

比尔还建立了一个远程任意内存读写基元来激活 AWDL 接口,成功激活后,可利用 AWDL 缓冲区溢出来访问设备,并以 root 用户身份运行植入程序,可以看到,在启动后的几秒钟就可获得内核内存的读写权限。

到了这一步,可以说基本上就已经实现了攻击。

紧接着,当比尔将程序植入后,他就可以随意调用设备的信息了,包括电子邮件、照片、消息等,而这个过程大约只需要两分钟的时间,并且用户来说,对这一过程是毫无感知的。

不过值得庆幸的是,目前还没有证据表明这个漏洞被黑客非法使用过。所以,果粉们暂时不要过分担心。

而苹果公司也并不否认这个漏洞的存在。在发布的 iOS 13.5 正式版中,已经修复了 AWDL 漏洞,各位只要更新至 iOS 13.5 或以上版本,就不必担心以上的问题了~

参考链接:

https://www.theverge.com/2020/12/1/21877603/apple-iphone-remote-hack-awdl-google-project-zero